quinta-feira, 29 de março de 2012

Partições ntfs montadas automaticamente no Ubuntu

O Linux Ubuntu 8.04 até a versão 12.04 monta a partição NTFS com um único clique, no menu Locais >> Mídia de xx GB . Com esta montagem automática é fácil, tenho total acesso à esta partição, podendo ler e gravar arquivos.

O problema é quando o sistema é reiniciado, pois esta montagem não fica gravada no /etc/fstab, então, sempre tenho que montar novamente, coisa que enche o saco.

Para resolver este problema fiz o seguinte:

1. Criei um pasta chamada:

# mkdir /media/disk

2. Dei permissão para todos:

# chmod a=rwx /media/disk

3. Adicionei a seguinte linha ao arquivo /etc/fstab:

/dev/sda1 /media/disk ntfs auto,rw,umask=000 1 0

4. Depois foi só reiniciar e pronto.

Obs.: O nome da partição pode variar, dependendo do computador. No meu ela foi reconhecida como /dev/sda1. Para descobrir qual o nome correto da sua partição, monte-a através do menu Locais >> Mídia de xx GB e num terminal digite o comando "df -h".

Como remover o GRUB e restaurar o boot do Windows

Um usuário pode querer remover o GNU/Linux de seu computador.

Excluir a partição do GNU/Linux não é difícil, mas mesmo que ele remova a partição, o GRUB não é removido. Este é um problema comum que pode levar os usuários a formatar o disco rígido devido um problema bobo. Então o que vamos ver agora é como recuperar a inicialização do Windows sem ter que recorrer a formatação.

Windows XP

A primeira coisa que fazemos é pegar o nosso disco original do Windows e dentro do sistema de instalação, entramos no console de recuperação (apertando R) e digitamos o seguinte:

FIXMBR

Windows Vista

O mesmo que antes. Insira o disco e reinicie. Selecione o sistema de reparação e no console, escreva:

BOOTREC /FIXMBR

Windows Seven

Mesma coisa. Insira o disco e escolha a opção reparar o computador e depois entre no prompt de comando e digite:

bootsect /nt60 ALL /force /mbr

terça-feira, 13 de março de 2012

segunda-feira, 12 de março de 2012

Norton Ghost - Clone de HD

|

| Imagem 1 |

Ola galera, neste post irei falar sobre a ferramenta de clonagem de hd's da Norton, o Ghost.

Ele é extremamente fácil de usar e oferece bons recursos. Não tem nada mais prático para fazer uma imagem de seu sistema e recuperá-lo sempre que tiver problemas, ou mesmo na troca por um disco de maior capacidade.

Bom, pra começar o Ghost aqui utilizado é uma ferramenta que tem dentro de um cd de ferramentas chamada Hirens Boot, na versão 10.

Aqui vou explicar como clonar de um HD para o outro, vamos lá...

|

| Imagem 2 |

Primeiro, certifique-se de que encaixou corretamente os discos na placa-mãe e qual é o disco primario e o secundário (tenha certeza absoluta sobre isso, pois você pode acabar fazendo o clone contrário e perderá todos os dados, que fique bem claro! rs).

Agora inicie o CD do Hirens Boot que pode ser baixado por aqui.

Nele terá a opção Dos Programs, depois vá até Backup Tools, Norton Ghost. Deixe todas as opções automáticas e o tipo de teclado BX, pressione yes, para iniciar o software.

|

| Imagem 3 |

Logo depois irá aparecer a tela inicial (Imagem 1). Selecione Local, depois Disk, e To Disk, como na Imagem 2.

Primeiro selecione o disco que irá transferir os dados, e depois o que irá receber os dados. Irá iniciar a cópia.

Aguarde até que finalize o processo, deligue o micro e retire o HD que transferiu os dados e suba o sistema.

Obs.: Não adianta tentar clonar HD que utilizam placa-mãe diferente.

Bios HP ML110 G5

Galera ai vai uma dica do problema que tive com

esse modelo de servidor ao tentar atualizar a bios conforme recomendada

pela hp como critical, no site da hp tem 3 arquivos de update critical

os dois primeiros são para ser executados on-line ou seja dentro do

sistema operacional o ultimo é uma ROMPAQ que gera uma key usb para ser

executado fora do sistema operacional, no meu caso eu usei a bios

on-line achei mais seguro, mas me enganei, após executar o servidor não

subia mais o vídeo, e ficava com um beep longo e 2 curto, ou seja, havia

corrompido a bios, após pesquisar achei vários relatos com pessoas que

havia executado esse mesmo arquivo e o resultado o mesmo que aconteceu

comigo, pesquisando em fórum achei um cara explicando como voltar o

servidor com uma bios reconfigurada, como temos clientes com esse

servidor aconselho não fazerem essa atualização da bios on-line ate

mesmo a ROMPAQ somente atualizar se muito necessário por algum motivo de

defeito relacionado a versão a atualizar, abaixo segue o procedimento

caso necessário.

2 passo: execute o arquivo SP39055 e crie a usb key dentro de um PEN-DRIVE

3 passo: no servidor desligado mude o jumper j7 para 2-3 por 20 segundos e volte na posição normal para clear na bios

4 passo: desliga o servidor e remova o jumper 15 da placa, coloque o pendrive gerado e ligue o servidor novamente

5 passo: as luzes vai ficar piscando do pendrive por mais ou menos 20

minutos, após isso ouvir um som como se tivesse terminado o processo.

6 passo: volte o jumper 15 para 1-2 na placa mãe, religue o servidor e pronto bios reconfigurada.

7 passo: com o servidor no ar é hora de atualizar a bios para a versão nova com a ultima ROMPAQ conforme site da hp

8 passo: execute o arquivo em anexo SP51267 e criei novamente a usb key para o pendrive

9 passo: configure na bios para executar boot pela usb e conecte o pendrive, sera carregado a atualização da nova versão

Fonte: HP

domingo, 11 de março de 2012

Porque não beber refrigerantes com cola?

“A indústria de bebidas insere uma droga que, brandamente, leva ao vício e altera o ânimo das pessoas, a qual ainda é responsável pelo maior consumo de refrigerantes cafeinados”, diz Griffiths. Cerca de 70% dos refrigerantes americanos contém cafeína. As versões descafeinadas da Coca-Cola e da Pepsi representam apenas 5% da vendas.

“Como esses refrigerantes são agressivamente vendidos às crianças, os produtores deveriam explicar a razão da presença da cafeína”, complementa.

Segundo Griffiths, tanto a nicotina quanto a cafeína são drogas psicoativas. Até recentemente, as companhias de cigarro negavam que a nicotina viciava e diziam que era adicionada apenas para melhorar o sabor dos cigarros. O mesmo ocorre com a cafeína, complementa.

Os refrigerantes representam a fonte mais rica de açúcar extra adicionada à dieta americana e o seu maior consumo pelas crianças toma o lugar de alimentos mais nutritivos, podendo aumentar a perda de dentes, bem como o número de casos de obesidade e de fraturas ósseas.

É muito fácil dizer a um drogado que ele deve parar de usar droga, e a um viciado em alcool que ele precisa parar de beber. Entretanto, não é fácil dizer para uma pessoa que ele precisa abandonar os refrigerantes à base de cola, porque muitos de nós não temos coragem de abandonar essa bebida.

“Como esses refrigerantes são agressivamente vendidos às crianças, os produtores deveriam explicar a razão da presença da cafeína”, complementa.

Segundo Griffiths, tanto a nicotina quanto a cafeína são drogas psicoativas. Até recentemente, as companhias de cigarro negavam que a nicotina viciava e diziam que era adicionada apenas para melhorar o sabor dos cigarros. O mesmo ocorre com a cafeína, complementa.

Os refrigerantes representam a fonte mais rica de açúcar extra adicionada à dieta americana e o seu maior consumo pelas crianças toma o lugar de alimentos mais nutritivos, podendo aumentar a perda de dentes, bem como o número de casos de obesidade e de fraturas ósseas.

É muito fácil dizer a um drogado que ele deve parar de usar droga, e a um viciado em alcool que ele precisa parar de beber. Entretanto, não é fácil dizer para uma pessoa que ele precisa abandonar os refrigerantes à base de cola, porque muitos de nós não temos coragem de abandonar essa bebida.

Esse artigo foi publicado na edição de Archives of Family Medicine.

sábado, 10 de março de 2012

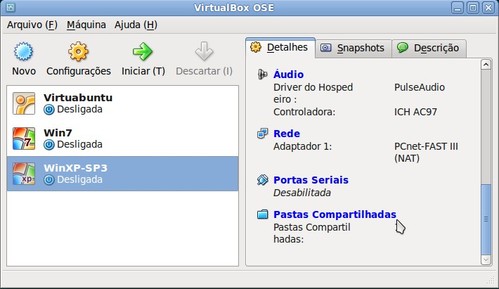

VirtualBox, compartilhando pastas

Introdução

Se você tem instalado em seu sistema o VirtualBox, já deve ter observado uma opção para o compartilhamento de pastas entre os sistemas da máquina física e o da máquina virtual.

Esta opção de compartilhamento, funciona como que pastas compartilhadas numa rede física e você pode mover, criar, editar arquivos e diretórios que serão 'enxergados' por ambos os sistemas, virtual e físico.

Estas opções de edições de arquivos devem ser pré estabelecidas na criação da opção da pasta compartilhada.

Neste exemplo, compartilharei uma pasta entre as máquina virtual do Windows XP (SP3) e máquina físicaUbuntu 10.04 LTS.

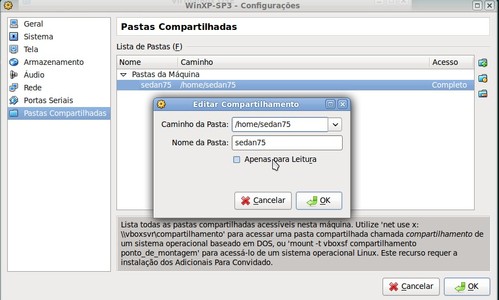

Compartilhando Pastas

Execute o VirtualBox, mas não inicie nenhuma máquina virtual.

Selecione a máquina virtual (Ex.: WinXP) e clique em 'Pastas Compartilhadas' na coluna da direita.

Ao lado direito da janela principal, note três botões: 'Adicionar', 'Editar' e 'Remover Pasta Compartilhada'.

Clique em 'Adicionar Pasta Compartilhada', e indique o caminho de alguma pasta que quer compartilhar com a máquina virtual.

Dê um nome à esta pasta compartilhada (Ex.: sedan75).

Como pode ver no exemplo abaixo, eu compartilhei o meu diretório de usuário inteiro, e como não defini 'Apenas para Leitura', a edição e criação de arquivos e outros diretórios dentro deste diretório compartilhado, será possível.

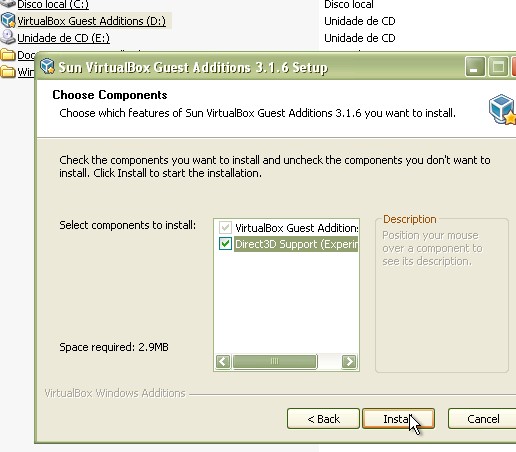

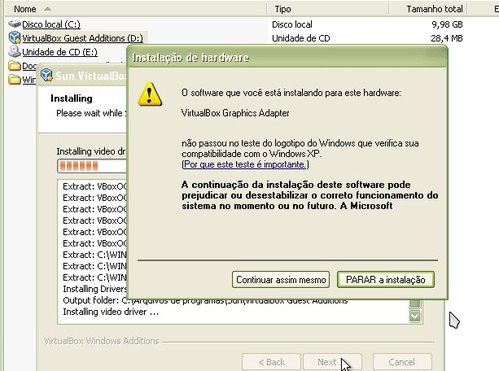

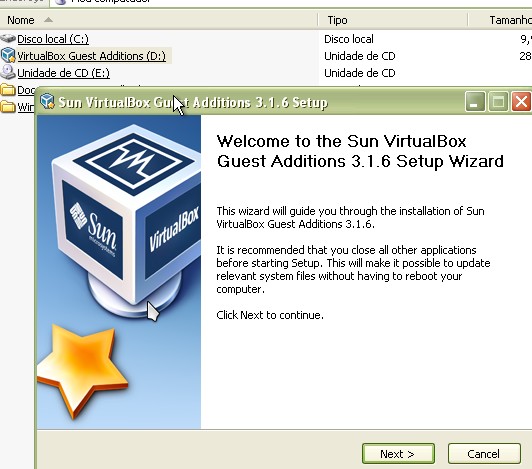

Confirme as opções e inicie a máquina virtual. Após o carregamento da máquina virtual e com ela em processo, selecione: Dispositivos > Instalar Adicionais para Convidado.

Aceite a opção de download de uma imagem ISO de uma versão do VBoxGuest Additions (~30MB).

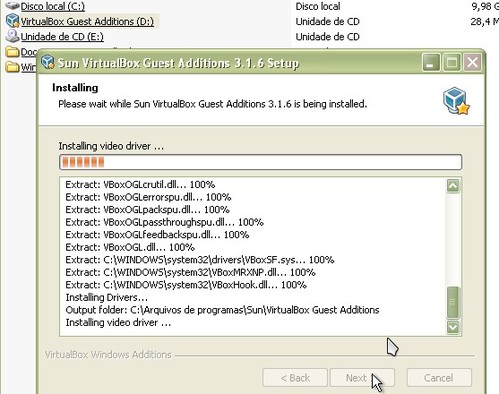

Após concluir o download, aceite a opção para a instalação do dispositivo na máquina virtual e a reinicie.

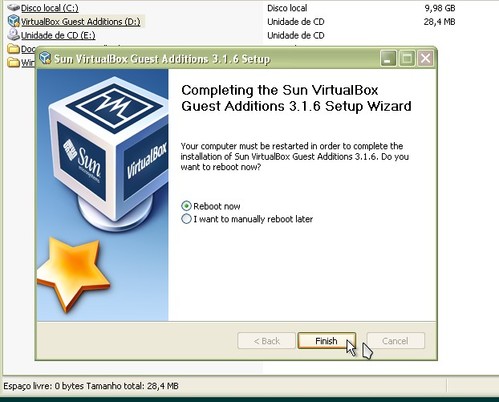

Após a nova inicialização, siga para 'Meu Computador' e clique no novo dispositivo 'VirtualBox Guest Additions', e proceda com a instalação:

Você poderá receber alguns alertas de incompatibilidade, ignore-os e clique em 'Continuar assim mesmo'.

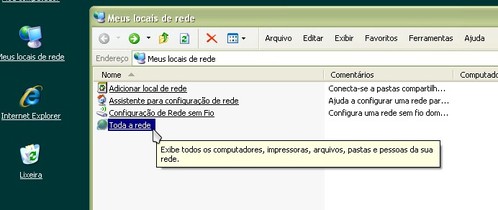

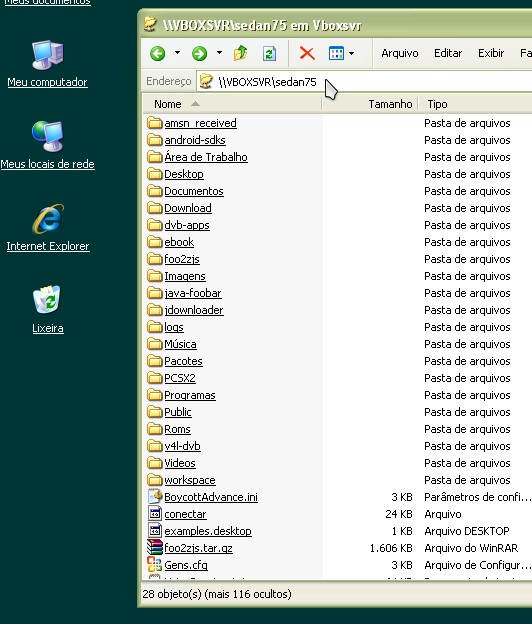

Novamente, com a máquina virtual em processamento, clique em 'Meus Locais de Rede' e selecione 'Toda a Rede'.

Siga até VBOXSVR e acesse a sua pasta compartilhada:

sexta-feira, 9 de março de 2012

Segurança Wi-Fi

Sempre nós estamos configurando redes Wi-Fi para os cliente, mas percebi que cada técnico prefere usar um tipo de criptografia. Então abaixo segue uma pequena prévia de como é cada umadelas e os links para quem se interessar e quiser ler um pouco mais.

WEP

O primeiro protocolo de segurança adotado, que conferia no nível do enlace uma certa segurança para as redes sem fio semelhante a segurança das redes com fio foi o WEP (Wired Equivalent Privacy).

No entanto, após vários estudos e testes realizados com este protocolo, encontraram-se algumas vulnerabilidades e falhas que fizeram com que o WEP perdesse quase toda a sua credibilidade.

Fonte: http://pt.wikipedia.org/wiki/WEP

WPA

Também chamado de WEP2, ou TKIP (Temporal Key Integrity Protocol), essa primeira versão do WPA (Wi-Fi Protected Access) surgiu de um esforço conjunto de membros da Wi-Fi Aliança e de membros do IEEE, empenhados em aumentar o nível de segurança das redes sem fio ainda no ano de 2003, combatendo algumas das vulnerabilidades doWEP.

Com a substituição do WEP pelo WPA, temos como vantagem melhorar a criptografia dos dados ao utilizar um protocolo de chave temporária (TKIP) que possibilita a criação de chaves por pacotes, além de possuir função detectora de erros chamada Michael, um vetor de inicialização de 48 bits, ao invés de 24 como no WEP e um mecanismo de distribuição de chaves.

Fonte: http://pt.wikipedia.org/wiki/Wpa

WPA2

Além do padrão WPA original, de 2003, temos também o WPA2, que corresponde à versão finalizada do 802.11i, ratificado em 2004. A principal diferença entre os dois é que oWPA original utiliza algoritmo RC4 (o mesmo sistema de encriptação usado no WEP) e garante a segurança da conexão através da troca periódica da chave de encriptação (utilizando o TKIP), enquanto o WPA2 utiliza o AES, um sistema de encriptação mais seguro e também mais pesado. O AES é o sistema de criptografia usado pelo governo dos EUA, de forma que, mesmo que alguém descobrisse uma falha no algoritmo que pudesse permitir um ataque bem-sucedido, ele teria sistemas muito mais interessantes para invadir do que sua parca rede.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

TKIP

O TKIP (Temporal Key Integrity Protocol) é um algoritmo de criptografia baseado em chaves que se alteram a cada novo envio de pacote. A sua principal característica é a frequente mudanças de chaves que garante mais segurança.

Fonte: http://pt.wikipedia.org/wiki/TKIP

AES

Usar o AES garante uma maior segurança, o problema é que ele exige mais processamento. Isso pode ser um problema no caso dos pontos de acesso mais baratos, que utilizam controladores de baixo desempenho. Muitos pontos de acesso e algumas placas antigas simplesmente não suportam o WPA2 (nem mesmo com uma atualização de firmware) por não terem recursos ou poder de processamento suficiente e existem também casos onde o desempenho da rede é mais baixo ao utilizar o WPA2 por que o ponto de acesso não possui poder de processamento suficiente.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Tanto ao usar o TKIP quanto ao usar o AES, é importante definir uma boa passphrase, com pelo menos 20 caracteres e o uso de caracteres aleatórios (ao invés da simples combinação de duas ou três palavras, o que torna a chave muito mais fácil de adivinhar). A passphrase é uma espécie de senha que garante o acesso à rede. Como em outras situações, de nada adianta um sistema complexo de criptografia se as senhas usadas ao fáceis de adivinhar.

Continuando, a "doméstica" do WPA, onde é utilizada uma chave de autenticação é chamada de WPA Personal (ou WPA-PSK, onde PSK é abreviação de "Pre-Shared Key", ou "chave previamente compartilhada").

Além dela, temos o WPA-Enterprise (ou WPA-RADIUS), onde é utilizada uma estrutura mais complexa, onde o ponto de acesso é ligado a um servidor RADIUS, que controla a autenticação. A sigla "RADIUS" é o acrônimo de "Remote Authentication Dial In User Service", apesar do nome intimidados, o RADIUS é um protocolo de autenticação de rede, que é utilizado por um grande número de outros serviços. Justamente por isso ele acabou sendo escolhido para uso no WPA-Enterprise.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Os nomes "WPA-Personal", "WPA-PSK e "WPA-Enterprise" dizem respeito ao funcionamento do sistema de autenticação, enquanto o "WPA" e o "WPA2" dizem respeito ao algoritmo de encriptação usado (RC4 ou AES). Tanto as redes que utilizam o WPA-PSK quanto as que utilizam o WPA-Enterprise pode utilizar tanto o WPA quanto o WPA2, de acordo com os equipamentos usados e a configuração.

Fonte: Hardware.com.br

Por: Fernando Basanella

WEP

O primeiro protocolo de segurança adotado, que conferia no nível do enlace uma certa segurança para as redes sem fio semelhante a segurança das redes com fio foi o WEP (Wired Equivalent Privacy).

No entanto, após vários estudos e testes realizados com este protocolo, encontraram-se algumas vulnerabilidades e falhas que fizeram com que o WEP perdesse quase toda a sua credibilidade.

Fonte: http://pt.wikipedia.org/wiki/WEP

WPA

Também chamado de WEP2, ou TKIP (Temporal Key Integrity Protocol), essa primeira versão do WPA (Wi-Fi Protected Access) surgiu de um esforço conjunto de membros da Wi-Fi Aliança e de membros do IEEE, empenhados em aumentar o nível de segurança das redes sem fio ainda no ano de 2003, combatendo algumas das vulnerabilidades doWEP.

Com a substituição do WEP pelo WPA, temos como vantagem melhorar a criptografia dos dados ao utilizar um protocolo de chave temporária (TKIP) que possibilita a criação de chaves por pacotes, além de possuir função detectora de erros chamada Michael, um vetor de inicialização de 48 bits, ao invés de 24 como no WEP e um mecanismo de distribuição de chaves.

Fonte: http://pt.wikipedia.org/wiki/Wpa

WPA2

Além do padrão WPA original, de 2003, temos também o WPA2, que corresponde à versão finalizada do 802.11i, ratificado em 2004. A principal diferença entre os dois é que oWPA original utiliza algoritmo RC4 (o mesmo sistema de encriptação usado no WEP) e garante a segurança da conexão através da troca periódica da chave de encriptação (utilizando o TKIP), enquanto o WPA2 utiliza o AES, um sistema de encriptação mais seguro e também mais pesado. O AES é o sistema de criptografia usado pelo governo dos EUA, de forma que, mesmo que alguém descobrisse uma falha no algoritmo que pudesse permitir um ataque bem-sucedido, ele teria sistemas muito mais interessantes para invadir do que sua parca rede.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

TKIP

O TKIP (Temporal Key Integrity Protocol) é um algoritmo de criptografia baseado em chaves que se alteram a cada novo envio de pacote. A sua principal característica é a frequente mudanças de chaves que garante mais segurança.

Fonte: http://pt.wikipedia.org/wiki/TKIP

AES

Usar o AES garante uma maior segurança, o problema é que ele exige mais processamento. Isso pode ser um problema no caso dos pontos de acesso mais baratos, que utilizam controladores de baixo desempenho. Muitos pontos de acesso e algumas placas antigas simplesmente não suportam o WPA2 (nem mesmo com uma atualização de firmware) por não terem recursos ou poder de processamento suficiente e existem também casos onde o desempenho da rede é mais baixo ao utilizar o WPA2 por que o ponto de acesso não possui poder de processamento suficiente.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Tanto ao usar o TKIP quanto ao usar o AES, é importante definir uma boa passphrase, com pelo menos 20 caracteres e o uso de caracteres aleatórios (ao invés da simples combinação de duas ou três palavras, o que torna a chave muito mais fácil de adivinhar). A passphrase é uma espécie de senha que garante o acesso à rede. Como em outras situações, de nada adianta um sistema complexo de criptografia se as senhas usadas ao fáceis de adivinhar.

Continuando, a "doméstica" do WPA, onde é utilizada uma chave de autenticação é chamada de WPA Personal (ou WPA-PSK, onde PSK é abreviação de "Pre-Shared Key", ou "chave previamente compartilhada").

Além dela, temos o WPA-Enterprise (ou WPA-RADIUS), onde é utilizada uma estrutura mais complexa, onde o ponto de acesso é ligado a um servidor RADIUS, que controla a autenticação. A sigla "RADIUS" é o acrônimo de "Remote Authentication Dial In User Service", apesar do nome intimidados, o RADIUS é um protocolo de autenticação de rede, que é utilizado por um grande número de outros serviços. Justamente por isso ele acabou sendo escolhido para uso no WPA-Enterprise.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Os nomes "WPA-Personal", "WPA-PSK e "WPA-Enterprise" dizem respeito ao funcionamento do sistema de autenticação, enquanto o "WPA" e o "WPA2" dizem respeito ao algoritmo de encriptação usado (RC4 ou AES). Tanto as redes que utilizam o WPA-PSK quanto as que utilizam o WPA-Enterprise pode utilizar tanto o WPA quanto o WPA2, de acordo com os equipamentos usados e a configuração.

Fonte: Hardware.com.br

Por: Fernando Basanella

Utilizando WSUS Offline

|

| Imagem 1 |

1º Passo:

Baixe a ultima versão do WSUS pelo site

http://download.wsusoffline.net/

Execute o arquivo UpdateGenerator.exe

É apenas um executável que tem as opções de seleção para baixar as atualizações.

Selecione as atualizações que desejar, pode fazer como o exemplo da Imagem 1.

|

| Imagem 2 |

Aguarde baixar todos arquivos necessários. (Imagem 2)

3º Passo:

Utilizando o micro que deseja atualizar, vá até a pasta cliente. Lá execute o arquivo UpdateInstaller.exe. De acordo com o que tem instalado no micro, selecione o que quer fazer de updates. (Imagem 3).

|

| Imagem 3 |

Pelos testes realizados, no XP roda automaticamente todos os updates e reinicia o micro sozinho desde que selecionada a opção “Automatic reboot and recall” for selecionada.

No Windows 7 após fazer o update do SP1, foi necessário iniciar novamente.

Assinar:

Postagens (Atom)