Ainda não testei a versão, mas logo irei testar e posto aqui.

quinta-feira, 30 de agosto de 2012

Liberado ICS para o Galaxy Tab 7 plus (P6200L)

Hoje fui reinstalar a firmware 3.2 original no meu galaxy tab 7 plus (P6200L) e uma surpresa ao entrar no site samfirmware, a atualização para o android ics (4.0.4) já estava disponível.

terça-feira, 17 de julho de 2012

Dicas para aumentar a vída útil da bateria do seu aparelho.

Hoje irei falar um pouco sobre as baterias de aparelhos celulares e notebooks.

Existe um mito que vive em torno dos usuários de notebooks e celulares, que é necessário que deixe descarregar a bateria por completo para voltar a carrega-la

Como tentar aumentar a vida útil

Para tentar aumentar a vida útil da bateria do seu aparelho, não esqueça das seguintes dicas:

Manter a carga da bateria sempre acima de 40%.

Evitar locais muito quentes.

Em casos de notebook que esquentam muito ao redor da bateria utilizar um suporte para notebook com coolers embaixo para resfriar a bateria.

Evitar descarregar a bateria totalmente.

Tenha sempre cuidado com as baterias de produtos eletrônicos, pois elas são extremamente perigosas para o meio ambiente, podem contaminar rios, vegetação e ainda matar animais. Qualquer descarte deve ser feito em locais apropriados. Deste modo, procure encontrar os locais de descarte de baterias na sua cidade, geralmente em supermercados, shoppings e lojas de equipamentos eletrônicos há lugares apropriados. Lembre-se: A natureza agradece!

Para tentar aumentar a vida útil da bateria do seu aparelho, não esqueça das seguintes dicas:

Manter a carga da bateria sempre acima de 40%.

Evitar locais muito quentes.

Em casos de notebook que esquentam muito ao redor da bateria utilizar um suporte para notebook com coolers embaixo para resfriar a bateria.

Evitar descarregar a bateria totalmente.

Tenha sempre cuidado com as baterias de produtos eletrônicos, pois elas são extremamente perigosas para o meio ambiente, podem contaminar rios, vegetação e ainda matar animais. Qualquer descarte deve ser feito em locais apropriados. Deste modo, procure encontrar os locais de descarte de baterias na sua cidade, geralmente em supermercados, shoppings e lojas de equipamentos eletrônicos há lugares apropriados. Lembre-se: A natureza agradece!

terça-feira, 10 de julho de 2012

Converter documentos em livros eletrônicos (e-books)

Aprenda agora como transformar seus trabalhos escritos em verdadeiros livros que podem ser lidos em diversos dispositivos.

Os e-books chegaram para facilitar ainda mais a leitura, e também para torná-la mais prática e divertida. Mas você já pensou em criar seus próprios livros digitais ou mesmo em converter arquivos em DOC para um formato de leitura digital? Não, isso não é impossível e pode ser feito sem muita experiência. Basta ficar atento a estas dicas para se transformar em um verdadeiro escritor.

O seu documento

No intuito de evitar problemas com seu trabalho, faça uma cópia dele e mantenha o item original a salvo. Para que o serviço reconheça o tipo de arquivo utilizado, é preciso que o seu documento esteja no formato DOC. Caso você esteja utilizando uma versão do MS Word 2007 ou 2010, acesse o menu “Arquivo”, clique em “Salvar como” e salve o arquivo como “Documento do Word 97-2003”.

A preparação do seu texto

Antes de converter seu documento, é preciso que seu texto já esteja pronto e formatado. Entretanto, a formatação deve seguir os passos deste guia (em inglês), que é fornecido pelo serviço que você utilizará para criar seu e-book. Além disso, esse manual também mostra todos os passos de como fazer tudo direitinho nos mínimos detalhes, garantindo que tudo funcione ao final do processo.

Para deixar o processo ainda mais fácil para você, aqui vão algumas dicas sobre o que fazer em seu texto no intuito de prevenir erros:

•Mantenha seu texto o mais simples possível;

•Não crie recuos de parágrafo tabulados (tecla Tab) ou com a tecla Espaço;

•Não repita a tecla Enter por mais de quatro vezes consecutivas em seu texto;

•Nunca utilize tabelas ou caixas de texto para organizar o conteúdo;

•Verifique a correta separação entre parágrafos;

•Utilize fontes mais simples, como Times New Roman, Garamond ou Arial.

Mais detalhes sobre a formatação

Apesar de ser uma função conhecida, acione a função “Mostrar tudo” antes de começar a formatar o arquivo a ser transformado em e-book. Isso ajuda você a visualizar os erros que não devem estar presentes em seu texto. Além disso, use o estilo “Normal”.

Elimine todos os espaços entre parágrafos. Isso faz com que a o conteúdo do seu e-book seja linear e não apresente “buracos” durante a leitura.

Ao adicionar hiperlinks, lembre-se sempre de inserir o endereço por completo, ou seja, o “http://” também deve fazer parte dele. A inserção de links pode ser feita normalmente: no Word, selecione o texto a receber o link, clique com o botão direito do mouse sobre ele e escolha a opção “Hiperlink”. Cole a URL e clique em “OK”.

Transformando seu texto em um e-book

Com seu texto devidamente formatado, chegou a hora de transformá-lo. Acesse o Smashwords e faça um cadastro gratuito. Isso é necessário para ter acesso às ferramentas de conversão e publicação de livros.

Com seu cadastro ativado, clique em “Publish” no topo da página inicial. Em “Title and synopsis”, insira o nome do seu livro no campo “Title” e uma breve descrição dele em “Short description”.

Mais abaixo, selecione o idioma do seu livro em “Language of book” e marque a opção “My book contains adult content” caso seu trabalho possua material inadequado para menores de idade. Em “Pricing and sampling”, selecione a opção “Make my book free”, mas você poderá mudar isso caso queira vender seu livro, o que também é possível dentro do site.

Na área “Categorization”, escolha a categoria na qual seu livro mais se encaixa, no campo “Primary category” ou em uma que seja a mais próxima possível.

Depois, chegou a hora de escolher o formato para o qual você deseja converter seu texto. Por padrão, todos os formatos suportados já estão marcados, mas você pode desmarcar extensões desnecessárias que não sejam do seu interesse.

Se o seu objetivo é simplesmente converter seu arquivo em e-book, não é necessário adicionar uma capa. Entretanto, é possível fazer isso no campo “Cover image”. Clique em “Escolher arquivo” e selecione uma imagem que esteja de acordo com os requisitos do site. Isso também pode ser feito depois.

Em “Select file of book to publish”, você fará o upload do arquivo em DOC que foi formatado. Clique em “Escolher arquivo” e selecione o documento a ser convertido. Caso haja algum erro nesse momento, você será notificado e verá o que pode ser feito para corrigi-lo. Lembre-se também de que o tamanho máximo do arquivo é de 5 MB.

Por fim, leia os termos de uso e publicação de livros e clique em “Publish” para dar início ao processo de conversão.

Se for necessário rever possíveis erros ao término da transformação, clique em “Click here to review the recommended modifications”. Caso contrário, basta selecionar “Proceed to the new page for your work” para seguir em frente.

Pronto! Na página que se abre, basta selecionar o formato desejado do seu e-book e efetuar o download. Depois disso, você só precisa passar o arquivo baixado para o seu dispositivo e aproveitar a leitura.

Para ter acesso a todos os seus livros, adicionar novas capas, modificar títulos etc., basta clicar em “Dashboard”, na parte superior da página inicial. Esperamos que você tenha gostado deste tutorial e que possa criar muitos e-books a partir de agora.

Smash Words (www.smashwords.com)

Os e-books chegaram para facilitar ainda mais a leitura, e também para torná-la mais prática e divertida. Mas você já pensou em criar seus próprios livros digitais ou mesmo em converter arquivos em DOC para um formato de leitura digital? Não, isso não é impossível e pode ser feito sem muita experiência. Basta ficar atento a estas dicas para se transformar em um verdadeiro escritor.

O seu documento

No intuito de evitar problemas com seu trabalho, faça uma cópia dele e mantenha o item original a salvo. Para que o serviço reconheça o tipo de arquivo utilizado, é preciso que o seu documento esteja no formato DOC. Caso você esteja utilizando uma versão do MS Word 2007 ou 2010, acesse o menu “Arquivo”, clique em “Salvar como” e salve o arquivo como “Documento do Word 97-2003”.

A preparação do seu texto

Antes de converter seu documento, é preciso que seu texto já esteja pronto e formatado. Entretanto, a formatação deve seguir os passos deste guia (em inglês), que é fornecido pelo serviço que você utilizará para criar seu e-book. Além disso, esse manual também mostra todos os passos de como fazer tudo direitinho nos mínimos detalhes, garantindo que tudo funcione ao final do processo.

Para deixar o processo ainda mais fácil para você, aqui vão algumas dicas sobre o que fazer em seu texto no intuito de prevenir erros:

•Mantenha seu texto o mais simples possível;

•Não crie recuos de parágrafo tabulados (tecla Tab) ou com a tecla Espaço;

•Não repita a tecla Enter por mais de quatro vezes consecutivas em seu texto;

•Nunca utilize tabelas ou caixas de texto para organizar o conteúdo;

•Verifique a correta separação entre parágrafos;

•Utilize fontes mais simples, como Times New Roman, Garamond ou Arial.

Mais detalhes sobre a formatação

Apesar de ser uma função conhecida, acione a função “Mostrar tudo” antes de começar a formatar o arquivo a ser transformado em e-book. Isso ajuda você a visualizar os erros que não devem estar presentes em seu texto. Além disso, use o estilo “Normal”.

Elimine todos os espaços entre parágrafos. Isso faz com que a o conteúdo do seu e-book seja linear e não apresente “buracos” durante a leitura.

Ao adicionar hiperlinks, lembre-se sempre de inserir o endereço por completo, ou seja, o “http://” também deve fazer parte dele. A inserção de links pode ser feita normalmente: no Word, selecione o texto a receber o link, clique com o botão direito do mouse sobre ele e escolha a opção “Hiperlink”. Cole a URL e clique em “OK”.

Transformando seu texto em um e-book

Com seu texto devidamente formatado, chegou a hora de transformá-lo. Acesse o Smashwords e faça um cadastro gratuito. Isso é necessário para ter acesso às ferramentas de conversão e publicação de livros.

Com seu cadastro ativado, clique em “Publish” no topo da página inicial. Em “Title and synopsis”, insira o nome do seu livro no campo “Title” e uma breve descrição dele em “Short description”.

Mais abaixo, selecione o idioma do seu livro em “Language of book” e marque a opção “My book contains adult content” caso seu trabalho possua material inadequado para menores de idade. Em “Pricing and sampling”, selecione a opção “Make my book free”, mas você poderá mudar isso caso queira vender seu livro, o que também é possível dentro do site.

Na área “Categorization”, escolha a categoria na qual seu livro mais se encaixa, no campo “Primary category” ou em uma que seja a mais próxima possível.

Depois, chegou a hora de escolher o formato para o qual você deseja converter seu texto. Por padrão, todos os formatos suportados já estão marcados, mas você pode desmarcar extensões desnecessárias que não sejam do seu interesse.

Se o seu objetivo é simplesmente converter seu arquivo em e-book, não é necessário adicionar uma capa. Entretanto, é possível fazer isso no campo “Cover image”. Clique em “Escolher arquivo” e selecione uma imagem que esteja de acordo com os requisitos do site. Isso também pode ser feito depois.

Em “Select file of book to publish”, você fará o upload do arquivo em DOC que foi formatado. Clique em “Escolher arquivo” e selecione o documento a ser convertido. Caso haja algum erro nesse momento, você será notificado e verá o que pode ser feito para corrigi-lo. Lembre-se também de que o tamanho máximo do arquivo é de 5 MB.

Por fim, leia os termos de uso e publicação de livros e clique em “Publish” para dar início ao processo de conversão.

Se for necessário rever possíveis erros ao término da transformação, clique em “Click here to review the recommended modifications”. Caso contrário, basta selecionar “Proceed to the new page for your work” para seguir em frente.

Pronto! Na página que se abre, basta selecionar o formato desejado do seu e-book e efetuar o download. Depois disso, você só precisa passar o arquivo baixado para o seu dispositivo e aproveitar a leitura.

Para ter acesso a todos os seus livros, adicionar novas capas, modificar títulos etc., basta clicar em “Dashboard”, na parte superior da página inicial. Esperamos que você tenha gostado deste tutorial e que possa criar muitos e-books a partir de agora.

Smash Words (www.smashwords.com)

sábado, 23 de junho de 2012

Fixando label de drivers externos (Windows) - USBDLM

- Baixe o aplicativo USBDLM e extraia em uma pasta.

- Conecte o drive externo e execute "ListUsbDrives_To_Notepad.cmd" que está dentro da pasta:

irá gerar um log em txt, procure pelo valor que estará em USB DevID;

irá gerar um log em txt, procure pelo valor que estará em USB DevID;

copie o valor responsável pelo ID do disco externo.

(Ex: USB\VID_0951&PID_162D\001D0F0CAABFF9B0D5A00D16)

- Dentro da pasta, terá o arquivo "USBDLM_sample.ini";

faça uma cópia renomeando para "USBDLM.ini".

- Abra o arquivo "USBDLM.ini" e adicione as seguintes linhas dentro de [Drive Letters]:

DeviceID1=USB\VID_1058&PID_1100\57442D574341535537363435353131Letter1=H

- Na linha de DeviceID1, coloque o valor copiado da listagem de drivers e na linha Latter1 informe a letra que será atribuida.

- Caso for fixar outro drive externo troque o número para 2, assim respectivamente. Ex:

DeviceID2=USB\VID_0951&PID_162D\001D0F0CAABFF9B0D5A00D16

(Ex: USB\VID_0951&PID_162D\001D0F0CAABFF9B0D5A00D16)

- Dentro da pasta, terá o arquivo "USBDLM_sample.ini";

faça uma cópia renomeando para "USBDLM.ini".

- Abra o arquivo "USBDLM.ini" e adicione as seguintes linhas dentro de [Drive Letters]:

DeviceID1=USB\VID_1058&PID_1100\57442D574341535537363435353131Letter1=H

- Na linha de DeviceID1, coloque o valor copiado da listagem de drivers e na linha Latter1 informe a letra que será atribuida.

- Caso for fixar outro drive externo troque o número para 2, assim respectivamente. Ex:

DeviceID2=USB\VID_0951&PID_162D\001D0F0CAABFF9B0D5A00D16

Letter2=T

- Salve o arquivo, retire os drivers conectados.

- Salve o arquivo, retire os drivers conectados.

- Por fim, inicie o USBDLM como serviço clicando duas vezes no _install.cmd

- Conecte o disco e voilá!

Obs: No arquivo "USBDLM_sample_full.ini" tem todos os comandos que podem ser utilizados, ou acesse a ajuda pelo site ou a página Letters By Device ID.

Obs: No arquivo "USBDLM_sample_full.ini" tem todos os comandos que podem ser utilizados, ou acesse a ajuda pelo site ou a página Letters By Device ID.

quarta-feira, 13 de junho de 2012

Comandos básicos Línux

Comandos Básicos do Linux

Manipulação de Arquivos e Diretórios

cd

O comando “cd” serve para acessar e mudar de diretório corrente. Ele é utilizado para a navegação entre as pastas do computador.

Exemplo: cd /home/baixaki/Desktop – Acessa a pasta correspondente à área de trabalho do usuário baixaki.

pwd

Exibe a pasta atual na qual o usuário se encontra.

Exemplo: Se o usuário baixaki digitar cd ~/ e em seguida digitar pwd, o retorno será /home/baixaki .

ls

Exibe os arquivos que estão dentro da pasta na qual o usuário está no momento.

Para usá-lo basta digitar ls. Existem variações, tais como ls -l, com a qual é possível obter informações mais detalhadas sobre os arquivos, como permissões e tamanho.

cp

Copia arquivos – o famoso CTRL+C + CTRL+V. Exemplo:

$ cp Exemplo.doc /home/baixaki/Trabalho/EXEMPLO.doc - O arquivo EXEMPLO.doc foi copiado para a pasta /home/baixaki/Trabalho com o mesmo nome.

mv

O comando "mv" tem a função de mover arquivos. A utilização dele é praticamente igual a do comando cp. Exemplo:

$ mv MV.txt /home/baixaki/Trabalho/MV.txt - O arquivo MV.txt foi movido para a pasta /home/baixaki/Trabalho com o mesmo nome.

$ mv MV.txt VM.txt – O arquivo MV.txt continuou onde estava, porém, agora possui o nome de VM.txt.

rm

O "rm" tem a função de remover arquivos. Tome cuidado ao utilizá-lo, pois caso você remova algum arquivo por engano, o erro será irreversível.

Exemplo: rm /home/baixaki/Arquivo.txt – O arquivo Arquivo.txt localizado na pasta /home/baixaki foi deletado.

rmdir

Este comando tem a função de remover diretórios vazios. Exemplo: rmdir TESTE – Neste exemplo, o diretório vazio TESTE foi removido do local onde o usuário se encontrava.

Também é possível remover diretórios através de uma variação do comando rm: rm -r. Neste caso, o comando rm -r TESTE realizaria a mesma tarefa, porém, o diretório não precisa estar vazio.

mkdir

Enquanto o rmdir remove, este comando cria diretórios.

Exemplo: mkdir DIRETORIO – A pasta DIRETORIO foi criada no local onde o usuário se encontrava.

Outros Comandos

cat

O "cat" exibe o que há dentro de determinado arquivo. Ele é útil quando deseja ler ou exibir um arquivo de texto.

Exemplo: cat TEXTO.txt – Exibe o conteúdo do arquivo TEXTO.txt

file

Este comando informa qual é o tipo de arquivo que foi digitado como parâmetro.

Exemplo: file TEXTO.txt – Retorna a informação que é um arquivo de texto.

clear

O "clear" serve para limpar a tela do terminal. O mesmo ocorre quando se pressiona CTRL+L.

man

O comando "man" exibe a função de determinado comando. Ele é muito útil quando não se sabe o que um comando faz, ou quando se pretende aprender mais sobre a sua utilização. Aconselha-se a leitura do manual sempre que houver dúvidas.

Exemplo: man ls – Exibe o que faz o comando ls e quais são suas variações.

man man – Exibe o que o comando man faz.

Para sair do man pressione o tecla “q”.

Por padrão, o man vem configurado para o inglês. No Ubuntu, você pode deixá-lo em português através do comando $ sudo apt-get install manpages-pt manpages-pt-dev , porém alguns comando continuarão em inglês.

Estes são alguns dos principais comandos existentes no sistema Linux. Eles são ferramentas poderosas que podem auxiliar na realização de tarefas, simplificando-as e tornando a execução mais ágil. Contudo, há muito mais, portanto, quanto mais você conhecer, maior será sua produtividade com o Linux.

Leia mais em: http://www.tecmundo.com.br/1982-comandos-basicos-do-linux.htm#ixzz1xgdioYfB

terça-feira, 5 de junho de 2012

VirtualBox no Debian - Modo Texto e Acesso remoto

http://www.vivaolinux.com.br/dica/Virtualizacao-VirtualBox-em-modo-texto-e-acesso-remoto

Manual do VirtualBox http://www.virtualbox.org/manual/ch08.html

iniciando vm no boot http://www.cooperati.com.br/wordpress/2011/03/08/vm-iniciando-sem-gui-virtualbox/

Manual do VirtualBox http://www.virtualbox.org/manual/ch08.html

iniciando vm no boot http://www.cooperati.com.br/wordpress/2011/03/08/vm-iniciando-sem-gui-virtualbox/

Virtualização - VirtualBox em modo texto e acesso remoto

Frustrado com o fato de não poder utilizar o XenServer para montar meu laboratório de redes, pelo fato de que o meu processador não possui suporte a virtualização, lembrei-me de um artigo que tinha lido aqui no VOL, mas que deixei de lado porque estava convicto de que montaria meu laboratório com o XenServer.

Achei o artigo, mas como sou fã do Debian e percebi que a versão usada era a 3.0, então inspirado no artigo "Virtualização - VirtualBox em modo texto e acesso remoto"criado por "Rodrigo Mendes Pasini" resolvi criar essa dica sobre o mesmo assunto, mas utilizando o Debian 6 e o VirtualBox-4.0.

Quem quiser dar uma olhada no artigo sitado, recomendo, é muito criativo!

$ wget http://download.virtualbox.org/virtualbox/4.0.12/virtualbox-4.0_4.0.12-72916~Debian~squeeze_i386.deb

# dpkg -i virtualbox-4.0_4.0.12-72916~Debian~squeeze_i386.deb

Baixando e instalando o Virtual Box Extension Pack 4.0:

$ wget http://download.virtualbox.org/virtualbox/4.0.12/Oracle_VM_VirtualBox_Extension_Pack-4.0.12-72916.vbox-extpack

$ VBoxManage extpack install /vms/Oracle_VM_VirtualBox_Extension_Pack-4.0.12-72916.vbox-extpack

Eu criei uma partição e montei em uma pasta chamada "/vms" porque achei que ficaria mais organizado!

Criando a Maquina Virtual:

$ VBoxManage createvm --name "megatron" --register --basefolder /vms

Configurando Memória:

$ VboxManage modifyvm "megatron" --memory 128

Configurando sequencia de boot:

$ VBoxManage modifyvm "megatron" --acpi on --boot1 dvd

Criando o disco rígido:

$ VBoxManage createvdi --filename "/vms/megatron/megatron.vdi" --size 120000

Criando uma controladora sata:

$ VBoxManage storagectl "megatron" --name sata --add sata

Atribuindo um disco rígido na primeira porta da controladora sata:

$ VBoxManage storageattach "megatron" --storagectl sata --device 0 --port 1 --type hdd --medium /vms/megatron.vdi

Atribuindo um drive de dvd na segunda porta sata da controladora "sata" (junto com a imagem iso):

$ VBoxManage storageattach "megatron" --storagectl sata --device 0 --port 2 --type dvddrive --medium /home/ricardo/debian6netinst.iso

Configurando uma interface de rede NAT:

$ VBoxManage modifyvm "megatron" --nic1 nat

Configurando uma interface de rede BRIDGED:

$ VBoxManage modifyvm "megatron" --nic2 bridged --bridgeadapter2 eth0

Iniciando a máquina virtual:

$ VBoxHeadless -startvm "megatron" -vrde on

E se precisar (eu precisei!):

Apagando uma máquina virtual:

$ VBoxManage unregistervm "megatron" --delete

Iniciando a VM:

$ VBoxHeadless -startvm "megatron" -vrde on

Agora é só usar o rdesktop ou aplicativo do windows para acesso remoto e acessar a máquina:

$ rdesktop ipdoservidorvm:3389

Encontrarão mais comandos úteis no artigo do rodrigo8819 que citei no começo e leiam também o manual do VirtualBox:

Este é minha primeira Dica, espero que gostem!

Achei o artigo, mas como sou fã do Debian e percebi que a versão usada era a 3.0, então inspirado no artigo "Virtualização - VirtualBox em modo texto e acesso remoto"criado por "Rodrigo Mendes Pasini" resolvi criar essa dica sobre o mesmo assunto, mas utilizando o Debian 6 e o VirtualBox-4.0.

Quem quiser dar uma olhada no artigo sitado, recomendo, é muito criativo!

Instalação e Configuração

Baixando e instalando o VirtualBox 4.0:$ wget http://download.virtualbox.org/virtualbox/4.0.12/virtualbox-4.0_4.0.12-72916~Debian~squeeze_i386.deb

# dpkg -i virtualbox-4.0_4.0.12-72916~Debian~squeeze_i386.deb

Baixando e instalando o Virtual Box Extension Pack 4.0:

$ wget http://download.virtualbox.org/virtualbox/4.0.12/Oracle_VM_VirtualBox_Extension_Pack-4.0.12-72916.vbox-extpack

$ VBoxManage extpack install /vms/Oracle_VM_VirtualBox_Extension_Pack-4.0.12-72916.vbox-extpack

Eu criei uma partição e montei em uma pasta chamada "/vms" porque achei que ficaria mais organizado!

Criando a Maquina Virtual:

$ VBoxManage createvm --name "megatron" --register --basefolder /vms

Configurando Memória:

$ VboxManage modifyvm "megatron" --memory 128

Configurando sequencia de boot:

$ VBoxManage modifyvm "megatron" --acpi on --boot1 dvd

Criando o disco rígido:

$ VBoxManage createvdi --filename "/vms/megatron/megatron.vdi" --size 120000

Criando uma controladora sata:

$ VBoxManage storagectl "megatron" --name sata --add sata

Atribuindo um disco rígido na primeira porta da controladora sata:

$ VBoxManage storageattach "megatron" --storagectl sata --device 0 --port 1 --type hdd --medium /vms/megatron.vdi

Atribuindo um drive de dvd na segunda porta sata da controladora "sata" (junto com a imagem iso):

$ VBoxManage storageattach "megatron" --storagectl sata --device 0 --port 2 --type dvddrive --medium /home/ricardo/debian6netinst.iso

Configurando uma interface de rede NAT:

$ VBoxManage modifyvm "megatron" --nic1 nat

Configurando uma interface de rede BRIDGED:

$ VBoxManage modifyvm "megatron" --nic2 bridged --bridgeadapter2 eth0

Iniciando a máquina virtual:

$ VBoxHeadless -startvm "megatron" -vrde on

E se precisar (eu precisei!):

Apagando uma máquina virtual:

$ VBoxManage unregistervm "megatron" --delete

Iniciando a VM:

$ VBoxHeadless -startvm "megatron" -vrde on

Agora é só usar o rdesktop ou aplicativo do windows para acesso remoto e acessar a máquina:

$ rdesktop ipdoservidorvm:3389

Encontrarão mais comandos úteis no artigo do rodrigo8819 que citei no começo e leiam também o manual do VirtualBox:

Este é minha primeira Dica, espero que gostem!

Informações de Hardware no Línux

Obtendo informações de hardware no Linux

Olha eu de novo aí...

Hoje vou ensinar alguns comandos muito úteis para a identificação e gerenciamento de hardware no Linux.

Modelo do processador:

$ cat /proc/cpuinfo

Informações sobre o uso da memória:

$ free -m

Exibe os dispositivos PCI:

$ lspci -tv

Exibe os dispositivos USB:

$ lsusb -tv

Faz a leitura da BIOS:

# dd if=/dev/mem bs=1k skip=768 count=256 2>/dev/null | strings -n 8

Hoje vou ensinar alguns comandos muito úteis para a identificação e gerenciamento de hardware no Linux.

Modelo do processador:

$ cat /proc/cpuinfo

Informações sobre o uso da memória:

$ free -m

Exibe os dispositivos PCI:

$ lspci -tv

Exibe os dispositivos USB:

$ lsusb -tv

Faz a leitura da BIOS:

# dd if=/dev/mem bs=1k skip=768 count=256 2>/dev/null | strings -n 8

lspci, meminfo, cpuinfo e o eficiente lshw

cat /proc/meminfo

/proc/meminfo e /proc/cpuinfo

segunda-feira, 4 de junho de 2012

Configurar Línux Debian na rede

Configurar placa de rede no Debian

Parece besteira, mas aí vai uma dica pra configurar as placas de rede no Debian.

Configure o arquivo /etc/network/interfaces usando "vi" ou o editor que você preferir. Exemplo:

Configure o arquivo /etc/network/interfaces usando "vi" ou o editor que você preferir. Exemplo:

# The loopback network interface

auto lo

iface lo inet loopback

#Rede Externa (vamos dizer que seja a rede que você se conecta à internet)

auto eth0

iface eth0 inet static # use dhcp ao invés de static, se tiver um server dhcp

address x.x.x.x # troque x pelo seu ip

netmask x.x.x.x # troque x pela sua mascara

gateway x.x.x.x

#Servidores DNS

dns-nameservers x.x.x.x

#Rede interna (se tiver )

auto eth1

iface eth1 inet static

address x.x.x.x

netmask x.x.x.x

auto lo

iface lo inet loopback

#Rede Externa (vamos dizer que seja a rede que você se conecta à internet)

auto eth0

iface eth0 inet static # use dhcp ao invés de static, se tiver um server dhcp

address x.x.x.x # troque x pelo seu ip

netmask x.x.x.x # troque x pela sua mascara

gateway x.x.x.x

#Servidores DNS

dns-nameservers x.x.x.x

#Rede interna (se tiver )

auto eth1

iface eth1 inet static

address x.x.x.x

netmask x.x.x.x

Quando pronto é só salvar e subir as interfaces configuradas com os comandos "ifup eth0" para subir a interface eth0 e "ifup eth1" para eth1. Ex:

# ifup eth0 eth1

Espero que ajude alguém.

----------------------------------------------------------------------------------

Como configurar IP manualmente no Linux

Exemplo de como configurar IP manualmente no Linux.

# ifconfig (eth0) (192.168.2.2) netmask (255.255.255.0)

Os dados que estão entre parêntesis são os que serão alterados de acordo com a configuração requerida. Na configuração não se coloca os parêntesis.

# route add default gw (192.168.2.1)

Os dados que estão entre parêntesis são os que serão alterados de acordo com a configuração requerida. Na configuração não se coloca os parêntesis.

# vim /etc/resolv.conf

Esse comando abrirá no arquivo onde é adicionado o IP do servidor DNS. Depois de entrar no aquivo, na frente do parâmetro "nameserver" deverá ser adicionado o IP do DNS ficando, como no exemplo abaixo:

Mais uma vez, os dados que estão entre parêntesis são os que serão alterados de acordo com a configuração requerida. Na configuração não se coloca os parêntesis.

Adicionando o IP e a máscara

Estando como root você executa o seguinte comando:# ifconfig (eth0) (192.168.2.2) netmask (255.255.255.0)

Os dados que estão entre parêntesis são os que serão alterados de acordo com a configuração requerida. Na configuração não se coloca os parêntesis.

Adicionando o gateway

Estando como root você executa o seguinte comando:# route add default gw (192.168.2.1)

Os dados que estão entre parêntesis são os que serão alterados de acordo com a configuração requerida. Na configuração não se coloca os parêntesis.

Adicionando o DNS

Estando como root você executa o seguinte comando:# vim /etc/resolv.conf

Esse comando abrirá no arquivo onde é adicionado o IP do servidor DNS. Depois de entrar no aquivo, na frente do parâmetro "nameserver" deverá ser adicionado o IP do DNS ficando, como no exemplo abaixo:

nameserver (200.253.30.69)

Mais uma vez, os dados que estão entre parêntesis são os que serão alterados de acordo com a configuração requerida. Na configuração não se coloca os parêntesis.

Instalando ou removendo o modo gráfico no Debian.

Instalando e inicializando no modo gráfico (gnome)

Para instalar o modo gráfico no debian, utilize a seguinte linha de comando (como root):

apt-get install gnome

depois altere o arquivo inittab

Primeiro vá até a pasta /etc

lá terá o arquivo inittab, responsável pelo gerenciamento do RunLevel.

Abra utilizando um editor de arquivos, nano, vim, vi, o que desejar.

Ex: nano /etc/inittab

E altere a linha do runlevel para... id:5:initdefault:

ou se preferir pode optar por entrar no modo gráfico manualmente, digitando startx

Removendo e inicializando no modo texto.

Primeiro entre como root e remova o modo gráfico digitando a seguinte linha de comando:

update-rc.d -f gdm remove

reinicie o micro

shutdown -r now

ou altere o runlevel para 3:

nano /etc/inittab

edite a linha do runlevel para:

id:3:initdefault:

Para instalar o modo gráfico no debian, utilize a seguinte linha de comando (como root):

apt-get install gnome

depois altere o arquivo inittab

Primeiro vá até a pasta /etc

lá terá o arquivo inittab, responsável pelo gerenciamento do RunLevel.

Abra utilizando um editor de arquivos, nano, vim, vi, o que desejar.

Ex: nano /etc/inittab

E altere a linha do runlevel para... id:5:initdefault:

ou se preferir pode optar por entrar no modo gráfico manualmente, digitando startx

Removendo e inicializando no modo texto.

Primeiro entre como root e remova o modo gráfico digitando a seguinte linha de comando:

update-rc.d -f gdm remove

reinicie o micro

shutdown -r now

ou altere o runlevel para 3:

nano /etc/inittab

edite a linha do runlevel para:

id:3:initdefault:

quarta-feira, 30 de maio de 2012

Pequenas melhorias para Windows XP

Importante:

Antes de qualquer coisa crie um ponto de restauração no Windows.

1. Desligando mais rápido.

Vá em executar, digite "regedit", depois siga até a chave abaixo.

HKEY_CURRENT_USER\Control Panel\Desktop\

Caso a chave "HungAppTimeout" esteja vazia, coloque 5000 no valor.

Depois procure por "WaitToKillAppTimeout" e defina o valor para 400.

Depois vá té

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\

procure pela chave de serviço "WaitToKillServiceTimeout" e defina para 2000.

Reinicie o micro e verá uma grande diferença.

2. Melhorando o desempenho dos programas, configurando a cache.

Antes de qualquer coisa crie um ponto de restauração no Windows.

1. Desligando mais rápido.

Vá em executar, digite "regedit", depois siga até a chave abaixo.

HKEY_CURRENT_USER\Control Panel\Desktop\

Caso a chave "HungAppTimeout" esteja vazia, coloque 5000 no valor.

Depois procure por "WaitToKillAppTimeout" e defina o valor para 400.

Depois vá té

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\

procure pela chave de serviço "WaitToKillServiceTimeout" e defina para 2000.

Reinicie o micro e verá uma grande diferença.

2. Melhorando o desempenho dos programas, configurando a cache.

Faça o download do programa CPUz, lá você irá procurar Cache L2. Esse valor é a cache de nível 2 do seu processador. Sabendo este valor, vá até

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management\

e encontre a chave "SecondLevelDataCache". Abra ela, selecione "Decimal" e no campo de valor, informe quantos Kbytes o seu processador possui.

Sentirá uma grande melhora em seu sistema, claro que dependendo do tamanho da sua cache, pois o Windows XP trabalha com 256 Kbytes de padrão.

3. Melhorando a procura por outros computadores conectados a mesma rede.

Entre no editor de registro do Windows (regedit)

Vá em HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Explorer/RemoteComputer/NameSpace

e procure pela chave {D6277990-4C6A-11CF-8D87-00AA0060F5BF}.

Apague-a e pronto. A visualização da rede ficará mais rápida.

...Continua

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management\

e encontre a chave "SecondLevelDataCache". Abra ela, selecione "Decimal" e no campo de valor, informe quantos Kbytes o seu processador possui.

Sentirá uma grande melhora em seu sistema, claro que dependendo do tamanho da sua cache, pois o Windows XP trabalha com 256 Kbytes de padrão.

3. Melhorando a procura por outros computadores conectados a mesma rede.

Entre no editor de registro do Windows (regedit)

Vá em HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Explorer/RemoteComputer/NameSpace

e procure pela chave {D6277990-4C6A-11CF-8D87-00AA0060F5BF}.

Apague-a e pronto. A visualização da rede ficará mais rápida.

...Continua

quarta-feira, 23 de maio de 2012

Leap Motion

Pra quem pensa que já viu de tudo, aqui você confere mais uma novidade de deixar muitos de queixo caído!!! Nesta segunda-feira foi anunciado o lançamento da Leap Motion, um sensor de movimentos para as mãos. Como as palavras da empresa podemos afirmar que o Leap Motion é "mais preciso do que um mouse, tão confiável quanto um teclado e mais sensível do que uma tela táctil. Pela primeira vez, você pode controlar um computador em três dimensões com a sua mão e movimentos dos dedos". Confira mais sobre este inovador produto, assistindo ao vídeo abaixo.

segunda-feira, 21 de maio de 2012

Root para Galaxy Tab 7 Plus 3G

Android tablets are competing in terms of their sleek designs and software innovations, but sometimes software updates just take forever to arrive. In this case, we turn to a last resort of some sort–to get our devices rooted.

Do you have a Galaxy Tab 7.0 Plus 3G P6200 and do you want to root it? In this article, you will learn how to root the Galaxy Tab 7.0 Plus 3G P6200.

There are a few simple instructions that you have to follow to successfully root your device, but before dealing with the actual rooting process, take note of the important requirements. For you to be able to root your Galaxy Tab, you need to have the rooting files, the latest version of Samsung Kies, and an external SD card installed on your tablet (at least 1 GB).

Steps for Rooting the Samsung Galaxy Tab 7.0 Plus

If you already have all the requirements for rooting your Galaxy Tab 7.0 Plus 3G P6200, you can now move on to the rooting instructions. Below are the rooting instructions. Remember to follow them carefully. If you are not sure about this, don’t do it or you might brick your device in the process. Also, remember that we do not guarantee that these instructions will work for you. Proceed at your own risk.Here’s how to root your Galaxy Tab 7.0 Plus:

- Install the latest version of Samsung Kies. Get it from here.

- Download the rooting file to your PC. Get the ZIP file from here:

- Connect your tablet to your PC. Copy the ZIP file to your tablet’s external SD card.

- Power off your tablet.

- Reboot the device into recovery mode by holding the Volume Up button along with the Power button. As soon as you see the Samsung logo on your screen, let go of the Power button but keep the Volume Up button pressed.

- Once your tablet has booted in recovery mode, select the option to install update from external storage.

- Locate the root.zip file in your external storage. Select the file by pressing the Power button.

- The rooting process will begin. When it finishes, reboot your device.

- Go to the Android Market and search for the SuperUser app. Install the app and update the SU binary.

- Install the BusyBox app from the Android Market.

by http://www.androidauthority.com

sexta-feira, 27 de abril de 2012

Matando processo pelo prompt

Matando processos pelo cmd do windows

Se você precisa matar um processo mas as denifições de segurança do Windows não te permitem acesso ao Gerenciador de Tarefas, podemos utilizar o prompt do windows para essa realizaçao.

Basta você abrir o command (cmg.exe) e digitar:

tasklist

Esse comando retorna uma saída semelhante ao do Taskmanager, mostrando todos os seus processos ativos com os respectivos PIDs.

Tendo o PID do futuro processo defunto basta você digitar:

taskkill /PID

domingo, 15 de abril de 2012

Hard Reset Motorola XT300

Ligue o aparelho segurando X do teclado físico + o botão de ligar.

Logo que aparecer o logotipo da motorola aperte o botão do volume para cima (botao que aumenta o volume na lateral do aparelho).

Ira aparecer uma exclamação em amarelo. apenas aperte ALT+L e escolha a opção que lhe for conveniente.

(se as teclas de volume (CIMA e BAIXO) para mover de opção e Enter para selecionar)

Observação retire o cartão de memoria antes do reset pois se não o mesmo sera formatado.

quinta-feira, 12 de abril de 2012

Aplicativo te ajuda a localizar seu notebook perdido

Com ajuda do gratuito Prey você pode rastrear seu portátil e até mesmo captar imagens do gatuno

Ter o notebook roubado é uma sensação nada boa. Não só pelo seu valor material, mas também pelos dados que estão dentro dele. Para evitar esse tipo de dor de cabeça, há uma solução gratuita e bastante fácil de configurar chamada Prey, disponível para Windows, Linux, Android e Mac. Seu funcionamento é simples: ao instalá-lo, o software fica "adormecido" no sistema do computador, ocupando pouquíssimo espaço na memória. Então, caso ele seja roubado, o usuário pode fazer o login no site do programa e em questão de minutos receberá relatórios com informações, como a localização aproximada do computador,screenshots da tela e até fotos do larápio se o laptop tiver webcam integrada. De posse dessas informações, o usuário pode fazer o que quiser, desde chamar a polícia ou tentar uma solução mais amigável para tentar reaver seu notebook.

Como configurar

Uma das vantagens do Prey é que ele é extremamente fácil de configurar - e isso vale para qualquer sistema operacional. Após a instalação, o programa abrirá uma tela de configuração (caso não abra, é só procurar um atalho do programa no menu Iniciar do Windows). Nele é possível ver três opções: Setup Reporting Method, Manage Prey Settings e Options for Execution.

A primeira opção serve para criar um login com o qual o programa se comunicará em caso de roubo. Nesta tela, o usuário pode escolher entre ler os relatórios pela interface do site ou receber direto no e-mail.

Receba informações direto na sua caixa de e-mail

Aqui, é preciso dizer se o usuário é novo ou se já tem cadastro no preyproject.com (a versão free permite monitorar até três computadores por login). Caso ainda não tenha, é só preencher as informações na segunda tela. Se tudo estiver certo, uma mensagem de confirmação aparecerá.

A opção Manage Prey Settings configura algumas ações do programa durante o monitoramento. Em WiFi Autoconnect, o Prey procurará sozinho e escondido redes wi-fi disponíveis para enviar os relatórios para o servidor do site. Em Enable Guest Account o computador ativará o logon de contas convidadas para iniciar o computador. Isso é bastante útil caso o verdadeiro dono utilize contas com senhas de acesso. E na opção Extended Headers, o programa enviará também informações sobre a conexão do notebook roubado.

Prey é simples de configurar e muito útil

A última opção é Options for Execution, em que é possível escolher entre iniciar o programa junto com o boot (Windows Service) ou quando for feito o logon do SO (User-level). Também pode-se definir o tempo de envio dos relatórios quando o monitoramento for ativado. Não se esqueça de liberar o programa no firewall e testar para ver se está funcionando.

Olhando por ti

Depois de configurado o programa, esqueça que ele existe e continue usando o notebook normalmente. Quando chegar o fatídico dia em que ele for roubado, fique calmo e relaxe.

Entre no site preyproject.com e faça o login. Clique na imagem do computador para abrir a tela de opções. Nesta tela, a primeira coisa a se fazer é mudar o status de Missing (perdido) para iniciar o monitoramento. Depois é só configurar o que será monitorado, que varia desde a localização geográfica por meio do IP, arquivos modificados, programas em execução e imagens da tela e da webcam. É possível ainda enviar avisos remotamente para seu notebook ou travar aplicativos que possam ser confidenciais.

Prey: localização e até screenshots do seu note roubado!

Os primeiros relatórios podem demorar cerca de trinta minutos para aparecer, dependendo se o ladrão está ou não conectado na internet ou se há algum proxy ou firewall impedindo a conexão. Um e-mail será enviado ao usuário assim que as informações forem rastreadas.

Os relatórios chegarão conforme o tempo que foi previamente configurado. Mas lembre-se que a versão gratuita do programa armazena até nove relatórios por vez, então é importante imprimir ou copiar informações que aparecerem.

Por Igor Nishikiori em 06/Set/2011

quinta-feira, 29 de março de 2012

Partições ntfs montadas automaticamente no Ubuntu

O Linux Ubuntu 8.04 até a versão 12.04 monta a partição NTFS com um único clique, no menu Locais >> Mídia de xx GB . Com esta montagem automática é fácil, tenho total acesso à esta partição, podendo ler e gravar arquivos.

O problema é quando o sistema é reiniciado, pois esta montagem não fica gravada no /etc/fstab, então, sempre tenho que montar novamente, coisa que enche o saco.

Para resolver este problema fiz o seguinte:

1. Criei um pasta chamada:

# mkdir /media/disk

2. Dei permissão para todos:

# chmod a=rwx /media/disk

3. Adicionei a seguinte linha ao arquivo /etc/fstab:

/dev/sda1 /media/disk ntfs auto,rw,umask=000 1 0

4. Depois foi só reiniciar e pronto.

Obs.: O nome da partição pode variar, dependendo do computador. No meu ela foi reconhecida como /dev/sda1. Para descobrir qual o nome correto da sua partição, monte-a através do menu Locais >> Mídia de xx GB e num terminal digite o comando "df -h".

Como remover o GRUB e restaurar o boot do Windows

Um usuário pode querer remover o GNU/Linux de seu computador.

Excluir a partição do GNU/Linux não é difícil, mas mesmo que ele remova a partição, o GRUB não é removido. Este é um problema comum que pode levar os usuários a formatar o disco rígido devido um problema bobo. Então o que vamos ver agora é como recuperar a inicialização do Windows sem ter que recorrer a formatação.

Windows XP

A primeira coisa que fazemos é pegar o nosso disco original do Windows e dentro do sistema de instalação, entramos no console de recuperação (apertando R) e digitamos o seguinte:

FIXMBR

Windows Vista

O mesmo que antes. Insira o disco e reinicie. Selecione o sistema de reparação e no console, escreva:

BOOTREC /FIXMBR

Windows Seven

Mesma coisa. Insira o disco e escolha a opção reparar o computador e depois entre no prompt de comando e digite:

bootsect /nt60 ALL /force /mbr

terça-feira, 13 de março de 2012

segunda-feira, 12 de março de 2012

Norton Ghost - Clone de HD

|

| Imagem 1 |

Ola galera, neste post irei falar sobre a ferramenta de clonagem de hd's da Norton, o Ghost.

Ele é extremamente fácil de usar e oferece bons recursos. Não tem nada mais prático para fazer uma imagem de seu sistema e recuperá-lo sempre que tiver problemas, ou mesmo na troca por um disco de maior capacidade.

Bom, pra começar o Ghost aqui utilizado é uma ferramenta que tem dentro de um cd de ferramentas chamada Hirens Boot, na versão 10.

Aqui vou explicar como clonar de um HD para o outro, vamos lá...

|

| Imagem 2 |

Primeiro, certifique-se de que encaixou corretamente os discos na placa-mãe e qual é o disco primario e o secundário (tenha certeza absoluta sobre isso, pois você pode acabar fazendo o clone contrário e perderá todos os dados, que fique bem claro! rs).

Agora inicie o CD do Hirens Boot que pode ser baixado por aqui.

Nele terá a opção Dos Programs, depois vá até Backup Tools, Norton Ghost. Deixe todas as opções automáticas e o tipo de teclado BX, pressione yes, para iniciar o software.

|

| Imagem 3 |

Logo depois irá aparecer a tela inicial (Imagem 1). Selecione Local, depois Disk, e To Disk, como na Imagem 2.

Primeiro selecione o disco que irá transferir os dados, e depois o que irá receber os dados. Irá iniciar a cópia.

Aguarde até que finalize o processo, deligue o micro e retire o HD que transferiu os dados e suba o sistema.

Obs.: Não adianta tentar clonar HD que utilizam placa-mãe diferente.

Bios HP ML110 G5

Galera ai vai uma dica do problema que tive com

esse modelo de servidor ao tentar atualizar a bios conforme recomendada

pela hp como critical, no site da hp tem 3 arquivos de update critical

os dois primeiros são para ser executados on-line ou seja dentro do

sistema operacional o ultimo é uma ROMPAQ que gera uma key usb para ser

executado fora do sistema operacional, no meu caso eu usei a bios

on-line achei mais seguro, mas me enganei, após executar o servidor não

subia mais o vídeo, e ficava com um beep longo e 2 curto, ou seja, havia

corrompido a bios, após pesquisar achei vários relatos com pessoas que

havia executado esse mesmo arquivo e o resultado o mesmo que aconteceu

comigo, pesquisando em fórum achei um cara explicando como voltar o

servidor com uma bios reconfigurada, como temos clientes com esse

servidor aconselho não fazerem essa atualização da bios on-line ate

mesmo a ROMPAQ somente atualizar se muito necessário por algum motivo de

defeito relacionado a versão a atualizar, abaixo segue o procedimento

caso necessário.

2 passo: execute o arquivo SP39055 e crie a usb key dentro de um PEN-DRIVE

3 passo: no servidor desligado mude o jumper j7 para 2-3 por 20 segundos e volte na posição normal para clear na bios

4 passo: desliga o servidor e remova o jumper 15 da placa, coloque o pendrive gerado e ligue o servidor novamente

5 passo: as luzes vai ficar piscando do pendrive por mais ou menos 20

minutos, após isso ouvir um som como se tivesse terminado o processo.

6 passo: volte o jumper 15 para 1-2 na placa mãe, religue o servidor e pronto bios reconfigurada.

7 passo: com o servidor no ar é hora de atualizar a bios para a versão nova com a ultima ROMPAQ conforme site da hp

8 passo: execute o arquivo em anexo SP51267 e criei novamente a usb key para o pendrive

9 passo: configure na bios para executar boot pela usb e conecte o pendrive, sera carregado a atualização da nova versão

Fonte: HP

domingo, 11 de março de 2012

Porque não beber refrigerantes com cola?

“A indústria de bebidas insere uma droga que, brandamente, leva ao vício e altera o ânimo das pessoas, a qual ainda é responsável pelo maior consumo de refrigerantes cafeinados”, diz Griffiths. Cerca de 70% dos refrigerantes americanos contém cafeína. As versões descafeinadas da Coca-Cola e da Pepsi representam apenas 5% da vendas.

“Como esses refrigerantes são agressivamente vendidos às crianças, os produtores deveriam explicar a razão da presença da cafeína”, complementa.

Segundo Griffiths, tanto a nicotina quanto a cafeína são drogas psicoativas. Até recentemente, as companhias de cigarro negavam que a nicotina viciava e diziam que era adicionada apenas para melhorar o sabor dos cigarros. O mesmo ocorre com a cafeína, complementa.

Os refrigerantes representam a fonte mais rica de açúcar extra adicionada à dieta americana e o seu maior consumo pelas crianças toma o lugar de alimentos mais nutritivos, podendo aumentar a perda de dentes, bem como o número de casos de obesidade e de fraturas ósseas.

É muito fácil dizer a um drogado que ele deve parar de usar droga, e a um viciado em alcool que ele precisa parar de beber. Entretanto, não é fácil dizer para uma pessoa que ele precisa abandonar os refrigerantes à base de cola, porque muitos de nós não temos coragem de abandonar essa bebida.

“Como esses refrigerantes são agressivamente vendidos às crianças, os produtores deveriam explicar a razão da presença da cafeína”, complementa.

Segundo Griffiths, tanto a nicotina quanto a cafeína são drogas psicoativas. Até recentemente, as companhias de cigarro negavam que a nicotina viciava e diziam que era adicionada apenas para melhorar o sabor dos cigarros. O mesmo ocorre com a cafeína, complementa.

Os refrigerantes representam a fonte mais rica de açúcar extra adicionada à dieta americana e o seu maior consumo pelas crianças toma o lugar de alimentos mais nutritivos, podendo aumentar a perda de dentes, bem como o número de casos de obesidade e de fraturas ósseas.

É muito fácil dizer a um drogado que ele deve parar de usar droga, e a um viciado em alcool que ele precisa parar de beber. Entretanto, não é fácil dizer para uma pessoa que ele precisa abandonar os refrigerantes à base de cola, porque muitos de nós não temos coragem de abandonar essa bebida.

Esse artigo foi publicado na edição de Archives of Family Medicine.

sábado, 10 de março de 2012

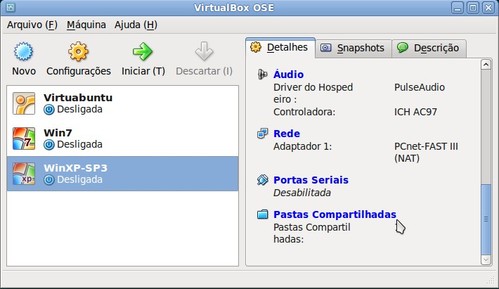

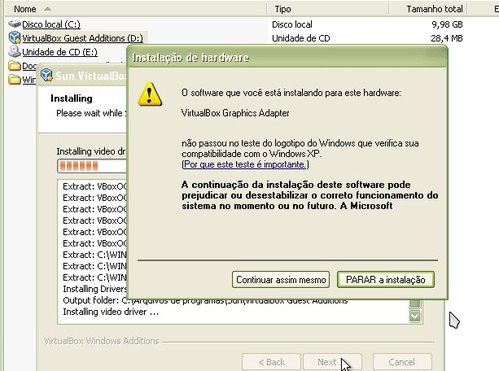

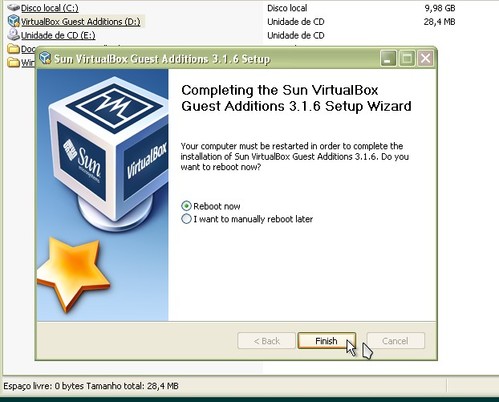

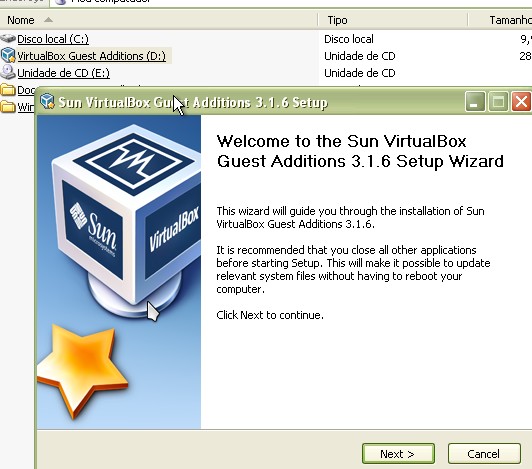

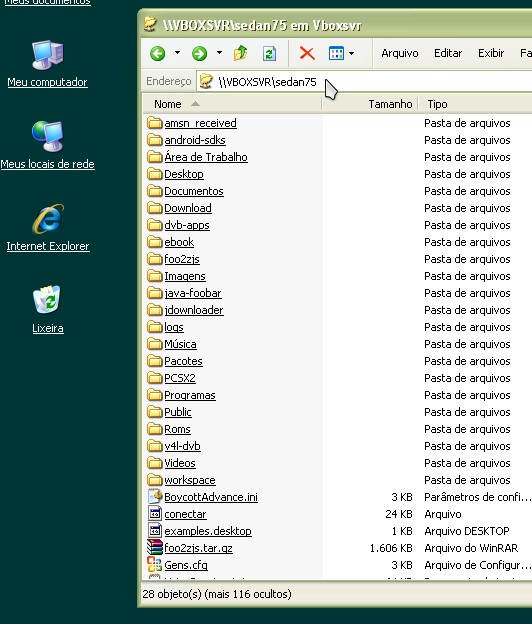

VirtualBox, compartilhando pastas

Introdução

Se você tem instalado em seu sistema o VirtualBox, já deve ter observado uma opção para o compartilhamento de pastas entre os sistemas da máquina física e o da máquina virtual.

Esta opção de compartilhamento, funciona como que pastas compartilhadas numa rede física e você pode mover, criar, editar arquivos e diretórios que serão 'enxergados' por ambos os sistemas, virtual e físico.

Estas opções de edições de arquivos devem ser pré estabelecidas na criação da opção da pasta compartilhada.

Neste exemplo, compartilharei uma pasta entre as máquina virtual do Windows XP (SP3) e máquina físicaUbuntu 10.04 LTS.

Compartilhando Pastas

Execute o VirtualBox, mas não inicie nenhuma máquina virtual.

Selecione a máquina virtual (Ex.: WinXP) e clique em 'Pastas Compartilhadas' na coluna da direita.

Ao lado direito da janela principal, note três botões: 'Adicionar', 'Editar' e 'Remover Pasta Compartilhada'.

Clique em 'Adicionar Pasta Compartilhada', e indique o caminho de alguma pasta que quer compartilhar com a máquina virtual.

Dê um nome à esta pasta compartilhada (Ex.: sedan75).

Como pode ver no exemplo abaixo, eu compartilhei o meu diretório de usuário inteiro, e como não defini 'Apenas para Leitura', a edição e criação de arquivos e outros diretórios dentro deste diretório compartilhado, será possível.

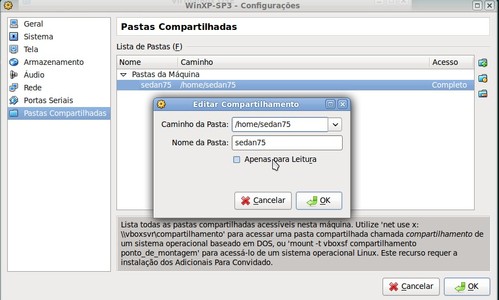

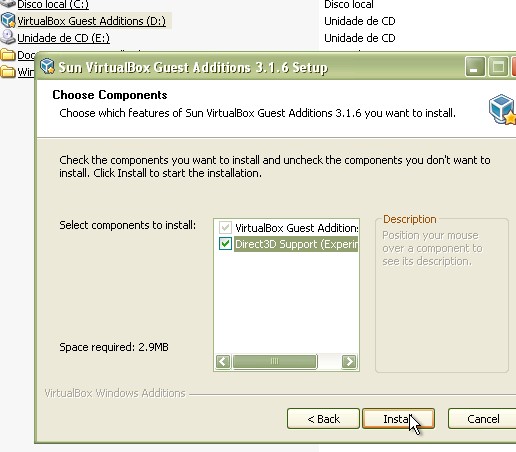

Confirme as opções e inicie a máquina virtual. Após o carregamento da máquina virtual e com ela em processo, selecione: Dispositivos > Instalar Adicionais para Convidado.

Aceite a opção de download de uma imagem ISO de uma versão do VBoxGuest Additions (~30MB).

Após concluir o download, aceite a opção para a instalação do dispositivo na máquina virtual e a reinicie.

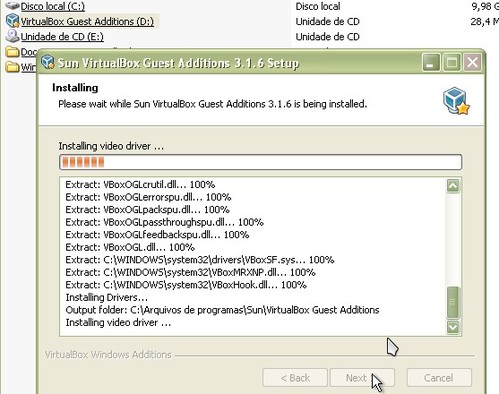

Após a nova inicialização, siga para 'Meu Computador' e clique no novo dispositivo 'VirtualBox Guest Additions', e proceda com a instalação:

Você poderá receber alguns alertas de incompatibilidade, ignore-os e clique em 'Continuar assim mesmo'.

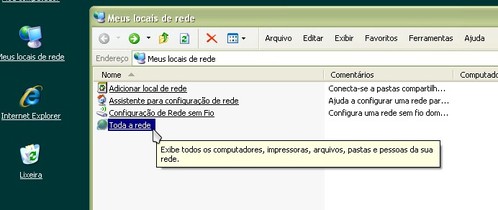

Novamente, com a máquina virtual em processamento, clique em 'Meus Locais de Rede' e selecione 'Toda a Rede'.

Siga até VBOXSVR e acesse a sua pasta compartilhada:

sexta-feira, 9 de março de 2012

Segurança Wi-Fi

Sempre nós estamos configurando redes Wi-Fi para os cliente, mas percebi que cada técnico prefere usar um tipo de criptografia. Então abaixo segue uma pequena prévia de como é cada umadelas e os links para quem se interessar e quiser ler um pouco mais.

WEP

O primeiro protocolo de segurança adotado, que conferia no nível do enlace uma certa segurança para as redes sem fio semelhante a segurança das redes com fio foi o WEP (Wired Equivalent Privacy).

No entanto, após vários estudos e testes realizados com este protocolo, encontraram-se algumas vulnerabilidades e falhas que fizeram com que o WEP perdesse quase toda a sua credibilidade.

Fonte: http://pt.wikipedia.org/wiki/WEP

WPA

Também chamado de WEP2, ou TKIP (Temporal Key Integrity Protocol), essa primeira versão do WPA (Wi-Fi Protected Access) surgiu de um esforço conjunto de membros da Wi-Fi Aliança e de membros do IEEE, empenhados em aumentar o nível de segurança das redes sem fio ainda no ano de 2003, combatendo algumas das vulnerabilidades doWEP.

Com a substituição do WEP pelo WPA, temos como vantagem melhorar a criptografia dos dados ao utilizar um protocolo de chave temporária (TKIP) que possibilita a criação de chaves por pacotes, além de possuir função detectora de erros chamada Michael, um vetor de inicialização de 48 bits, ao invés de 24 como no WEP e um mecanismo de distribuição de chaves.

Fonte: http://pt.wikipedia.org/wiki/Wpa

WPA2

Além do padrão WPA original, de 2003, temos também o WPA2, que corresponde à versão finalizada do 802.11i, ratificado em 2004. A principal diferença entre os dois é que oWPA original utiliza algoritmo RC4 (o mesmo sistema de encriptação usado no WEP) e garante a segurança da conexão através da troca periódica da chave de encriptação (utilizando o TKIP), enquanto o WPA2 utiliza o AES, um sistema de encriptação mais seguro e também mais pesado. O AES é o sistema de criptografia usado pelo governo dos EUA, de forma que, mesmo que alguém descobrisse uma falha no algoritmo que pudesse permitir um ataque bem-sucedido, ele teria sistemas muito mais interessantes para invadir do que sua parca rede.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

TKIP

O TKIP (Temporal Key Integrity Protocol) é um algoritmo de criptografia baseado em chaves que se alteram a cada novo envio de pacote. A sua principal característica é a frequente mudanças de chaves que garante mais segurança.

Fonte: http://pt.wikipedia.org/wiki/TKIP

AES

Usar o AES garante uma maior segurança, o problema é que ele exige mais processamento. Isso pode ser um problema no caso dos pontos de acesso mais baratos, que utilizam controladores de baixo desempenho. Muitos pontos de acesso e algumas placas antigas simplesmente não suportam o WPA2 (nem mesmo com uma atualização de firmware) por não terem recursos ou poder de processamento suficiente e existem também casos onde o desempenho da rede é mais baixo ao utilizar o WPA2 por que o ponto de acesso não possui poder de processamento suficiente.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Tanto ao usar o TKIP quanto ao usar o AES, é importante definir uma boa passphrase, com pelo menos 20 caracteres e o uso de caracteres aleatórios (ao invés da simples combinação de duas ou três palavras, o que torna a chave muito mais fácil de adivinhar). A passphrase é uma espécie de senha que garante o acesso à rede. Como em outras situações, de nada adianta um sistema complexo de criptografia se as senhas usadas ao fáceis de adivinhar.

Continuando, a "doméstica" do WPA, onde é utilizada uma chave de autenticação é chamada de WPA Personal (ou WPA-PSK, onde PSK é abreviação de "Pre-Shared Key", ou "chave previamente compartilhada").

Além dela, temos o WPA-Enterprise (ou WPA-RADIUS), onde é utilizada uma estrutura mais complexa, onde o ponto de acesso é ligado a um servidor RADIUS, que controla a autenticação. A sigla "RADIUS" é o acrônimo de "Remote Authentication Dial In User Service", apesar do nome intimidados, o RADIUS é um protocolo de autenticação de rede, que é utilizado por um grande número de outros serviços. Justamente por isso ele acabou sendo escolhido para uso no WPA-Enterprise.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Os nomes "WPA-Personal", "WPA-PSK e "WPA-Enterprise" dizem respeito ao funcionamento do sistema de autenticação, enquanto o "WPA" e o "WPA2" dizem respeito ao algoritmo de encriptação usado (RC4 ou AES). Tanto as redes que utilizam o WPA-PSK quanto as que utilizam o WPA-Enterprise pode utilizar tanto o WPA quanto o WPA2, de acordo com os equipamentos usados e a configuração.

Fonte: Hardware.com.br

Por: Fernando Basanella

WEP

O primeiro protocolo de segurança adotado, que conferia no nível do enlace uma certa segurança para as redes sem fio semelhante a segurança das redes com fio foi o WEP (Wired Equivalent Privacy).

No entanto, após vários estudos e testes realizados com este protocolo, encontraram-se algumas vulnerabilidades e falhas que fizeram com que o WEP perdesse quase toda a sua credibilidade.

Fonte: http://pt.wikipedia.org/wiki/WEP

WPA

Também chamado de WEP2, ou TKIP (Temporal Key Integrity Protocol), essa primeira versão do WPA (Wi-Fi Protected Access) surgiu de um esforço conjunto de membros da Wi-Fi Aliança e de membros do IEEE, empenhados em aumentar o nível de segurança das redes sem fio ainda no ano de 2003, combatendo algumas das vulnerabilidades doWEP.

Com a substituição do WEP pelo WPA, temos como vantagem melhorar a criptografia dos dados ao utilizar um protocolo de chave temporária (TKIP) que possibilita a criação de chaves por pacotes, além de possuir função detectora de erros chamada Michael, um vetor de inicialização de 48 bits, ao invés de 24 como no WEP e um mecanismo de distribuição de chaves.

Fonte: http://pt.wikipedia.org/wiki/Wpa

WPA2

Além do padrão WPA original, de 2003, temos também o WPA2, que corresponde à versão finalizada do 802.11i, ratificado em 2004. A principal diferença entre os dois é que oWPA original utiliza algoritmo RC4 (o mesmo sistema de encriptação usado no WEP) e garante a segurança da conexão através da troca periódica da chave de encriptação (utilizando o TKIP), enquanto o WPA2 utiliza o AES, um sistema de encriptação mais seguro e também mais pesado. O AES é o sistema de criptografia usado pelo governo dos EUA, de forma que, mesmo que alguém descobrisse uma falha no algoritmo que pudesse permitir um ataque bem-sucedido, ele teria sistemas muito mais interessantes para invadir do que sua parca rede.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

TKIP

O TKIP (Temporal Key Integrity Protocol) é um algoritmo de criptografia baseado em chaves que se alteram a cada novo envio de pacote. A sua principal característica é a frequente mudanças de chaves que garante mais segurança.

Fonte: http://pt.wikipedia.org/wiki/TKIP

AES

Usar o AES garante uma maior segurança, o problema é que ele exige mais processamento. Isso pode ser um problema no caso dos pontos de acesso mais baratos, que utilizam controladores de baixo desempenho. Muitos pontos de acesso e algumas placas antigas simplesmente não suportam o WPA2 (nem mesmo com uma atualização de firmware) por não terem recursos ou poder de processamento suficiente e existem também casos onde o desempenho da rede é mais baixo ao utilizar o WPA2 por que o ponto de acesso não possui poder de processamento suficiente.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Tanto ao usar o TKIP quanto ao usar o AES, é importante definir uma boa passphrase, com pelo menos 20 caracteres e o uso de caracteres aleatórios (ao invés da simples combinação de duas ou três palavras, o que torna a chave muito mais fácil de adivinhar). A passphrase é uma espécie de senha que garante o acesso à rede. Como em outras situações, de nada adianta um sistema complexo de criptografia se as senhas usadas ao fáceis de adivinhar.

Continuando, a "doméstica" do WPA, onde é utilizada uma chave de autenticação é chamada de WPA Personal (ou WPA-PSK, onde PSK é abreviação de "Pre-Shared Key", ou "chave previamente compartilhada").

Além dela, temos o WPA-Enterprise (ou WPA-RADIUS), onde é utilizada uma estrutura mais complexa, onde o ponto de acesso é ligado a um servidor RADIUS, que controla a autenticação. A sigla "RADIUS" é o acrônimo de "Remote Authentication Dial In User Service", apesar do nome intimidados, o RADIUS é um protocolo de autenticação de rede, que é utilizado por um grande número de outros serviços. Justamente por isso ele acabou sendo escolhido para uso no WPA-Enterprise.

Fonte: http://www.hardware.com.br/tutoriais...s/pagina6.html

Os nomes "WPA-Personal", "WPA-PSK e "WPA-Enterprise" dizem respeito ao funcionamento do sistema de autenticação, enquanto o "WPA" e o "WPA2" dizem respeito ao algoritmo de encriptação usado (RC4 ou AES). Tanto as redes que utilizam o WPA-PSK quanto as que utilizam o WPA-Enterprise pode utilizar tanto o WPA quanto o WPA2, de acordo com os equipamentos usados e a configuração.

Fonte: Hardware.com.br

Por: Fernando Basanella

Utilizando WSUS Offline

|

| Imagem 1 |

1º Passo:

Baixe a ultima versão do WSUS pelo site

http://download.wsusoffline.net/

Execute o arquivo UpdateGenerator.exe

É apenas um executável que tem as opções de seleção para baixar as atualizações.

Selecione as atualizações que desejar, pode fazer como o exemplo da Imagem 1.

|

| Imagem 2 |

Aguarde baixar todos arquivos necessários. (Imagem 2)

3º Passo:

Utilizando o micro que deseja atualizar, vá até a pasta cliente. Lá execute o arquivo UpdateInstaller.exe. De acordo com o que tem instalado no micro, selecione o que quer fazer de updates. (Imagem 3).

|

| Imagem 3 |

Pelos testes realizados, no XP roda automaticamente todos os updates e reinicia o micro sozinho desde que selecionada a opção “Automatic reboot and recall” for selecionada.

No Windows 7 após fazer o update do SP1, foi necessário iniciar novamente.

Assinar:

Postagens (Atom)